Configurando o UserAuth com AD e domínio

Pré-requisitos

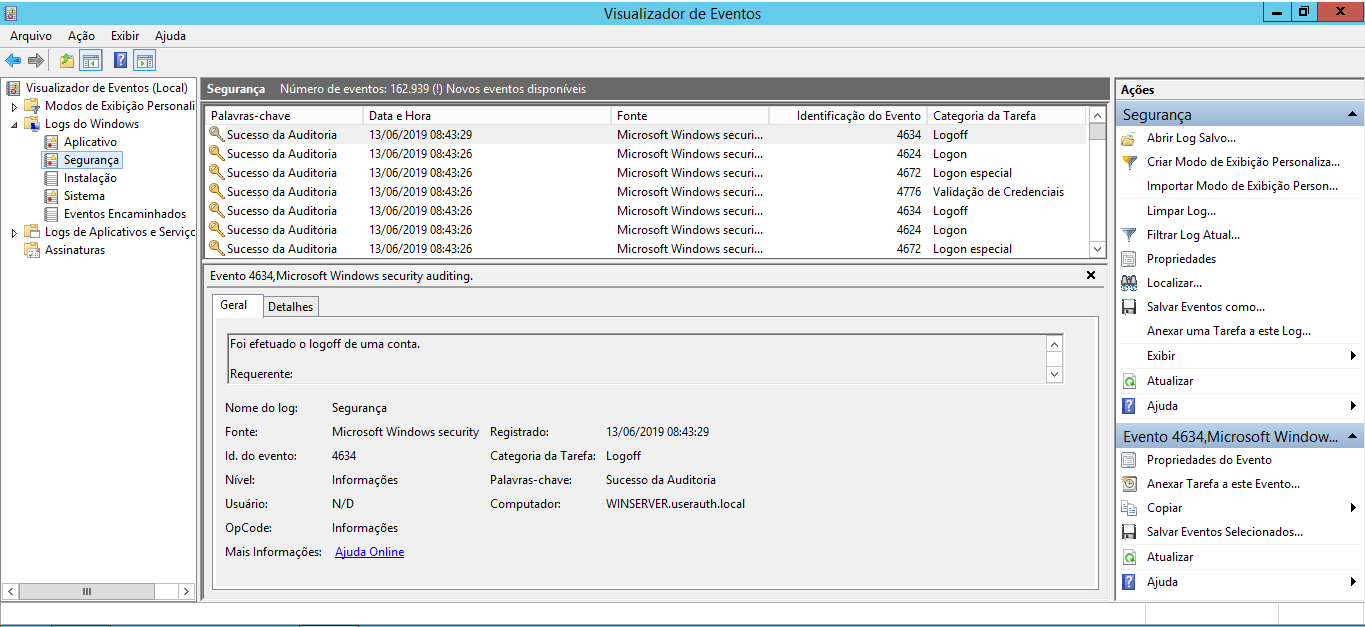

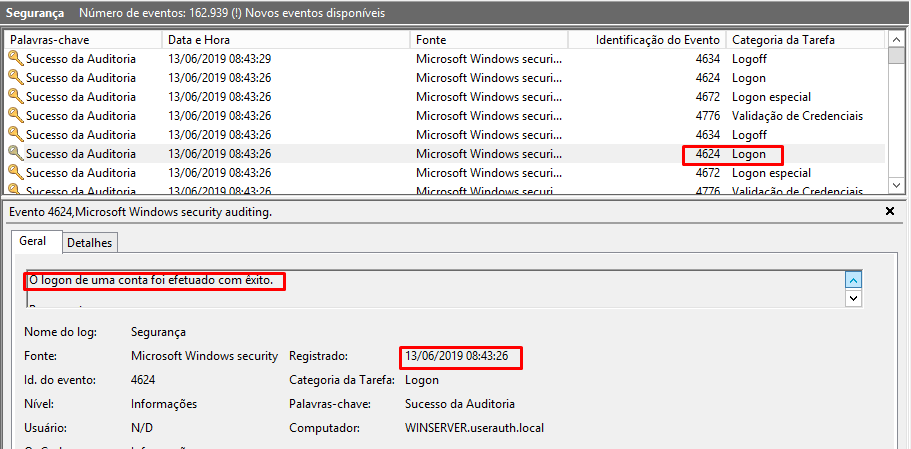

Para que a integração do UseraAuth com o AD funcione corretamente deve-se tomar alguns cuidados principalmente referente ao logs. O AD deve estar gerando corretamente os eventos de ID 4624, 4634 e 4769, para verificar isso você deve acessar o Visualizador de Eventos do Windows, na aba segurança e pesquisar os eventos acima citados.

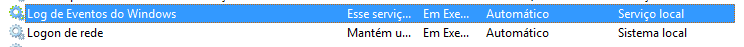

Também deve-se verificar se os serviços de logs do servidor estão rodando. Para isso basta acessar a tela de Serviços e verificar:

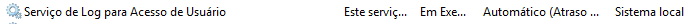

Com relação aos grupos de acessos criados para acesso a internet, o escopo do grupo deve ser "Global" ou "Universal", caso seja criado como "Dominio Local" a ferramenta não consiguirá identifica-lo na integração.

Adicionando integração com Active Directory

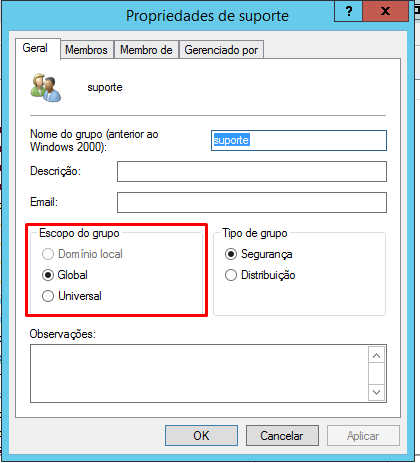

Agora vamos efetuar a configuração dos acessos através do Active Directory do Windows. Inicialmente ativamos o server de domínio, e verificamos suas configurações para poder atribui-lo nas configurações do UserAuth.

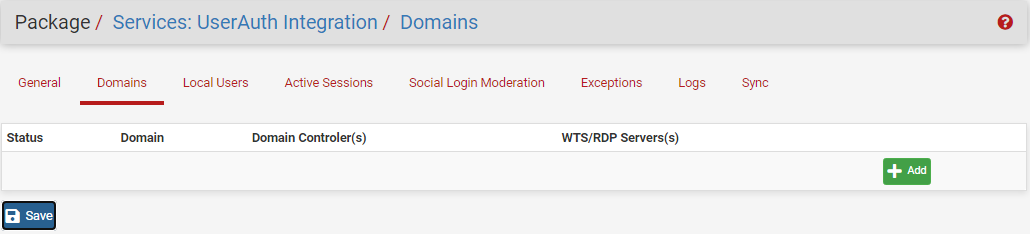

Em seguida basta acessar a aba de Domains no UserAuth e adicionar as configurações do controlador de domínio.

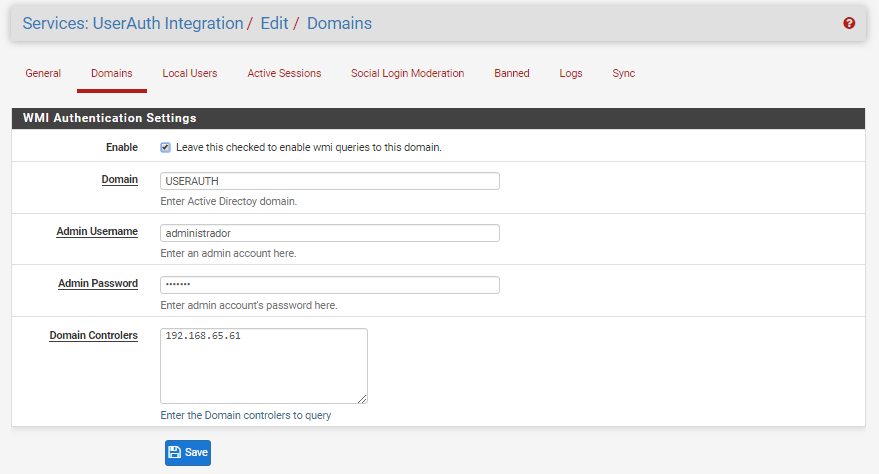

Atribuímos então a configuração do nosso server de domínios no domínio do UserAuth.

Integração utilizando o Cliente ConexTI

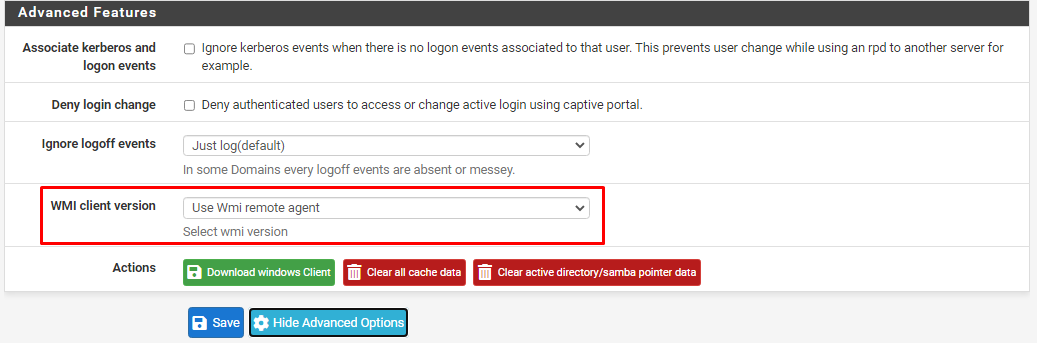

A partir de 14 de março de 2023, as atualizações do Windows Server não permitirão mais consultas externas via WMI. Portanto, em sistemas que possuam os patches mais recentes do Windows, será necessário instalar o cliente ConexTI para garantir a integração e autenticação transparente dos usuários que ingressam no domínio. O processo é simples: primeiro, altere a opção WMI client version nas opções avançadas da ferramenta para User WMI Remote Agent , clique em salvar.

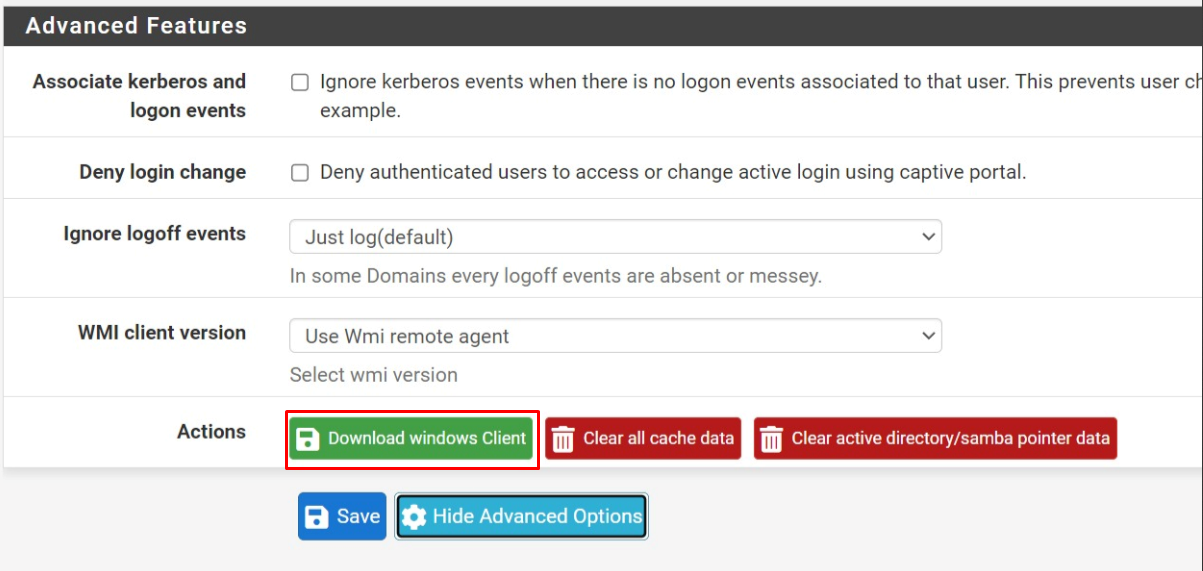

Em seguida faça download do cliente no seu servidor Windows que roda a feature de Active Directory utilizando o botão Download windows Client presente na aba de Opções Avançadas na aba General do UserAuth.

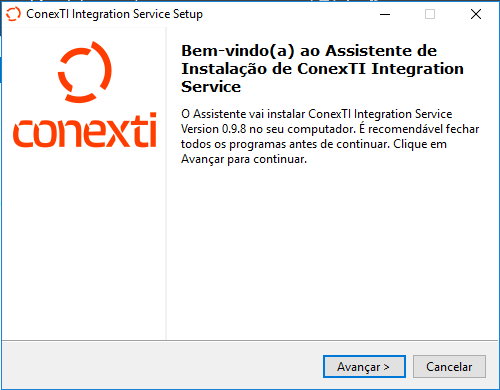

Para realizar a instalação, comece descompactando o arquivo ".zip" e, em seguida, execute o arquivo ConexTI_Integration_Service.exe. Assim que o cliente for iniciado, avance para a primeira tela de introdução.

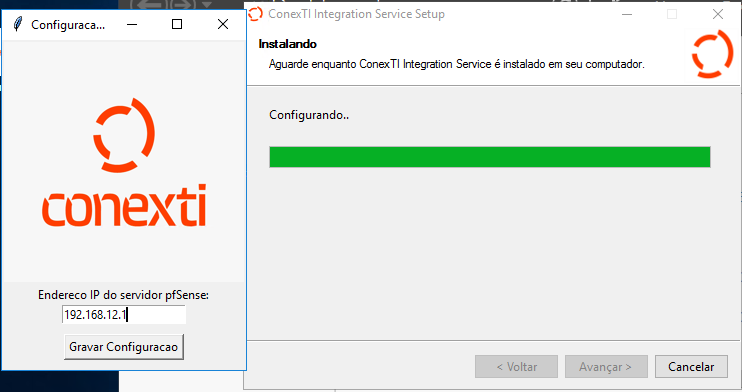

Após isso, será exibida a tela de configuração do IPv4 do Firewall pfSense®. É para este IP que o cliente ConexTI vai encaminhar os logs de autenticação dos usuários do Active Directory. Tenha certeza sobre qual é o IP do seu Firewall pfSense para que a integração entre o seu Microsoft AD e o Proxy rodando no pfSense aconteça de forma correta.

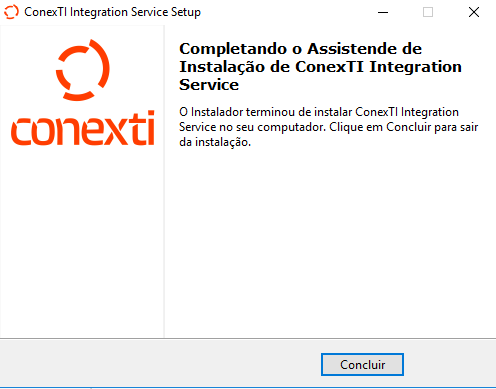

Após inserir o endereço IP do pfSense®, clique em "Gravar Configuração" para que o instalador inicie o processo de instalação do cliente e a configuração inicial. Após alguns segundos, o processo será concluído e você será solicitado a finalizar a instalação.

Outra situação importante é garantir que haja uma regra de firewall no seu servidor pfSense® aceitando conexões destinadas à ele mesmo vindas do Active Directory que possui o CIS instalado.

Configurando Origem dos Grupos

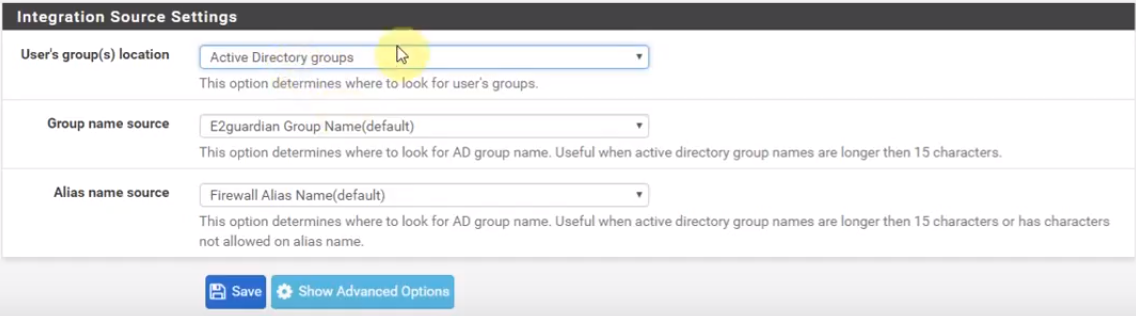

Para que a ferramenta UserAuth pesquise os usuários e alimente os grupos de forma automatizada com base no AD, basta selecionar no campo User's group(s) location a opção "Active Directory groups".

Verificando integração

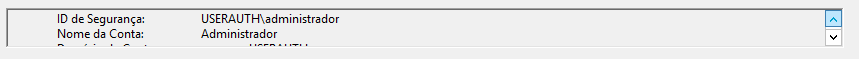

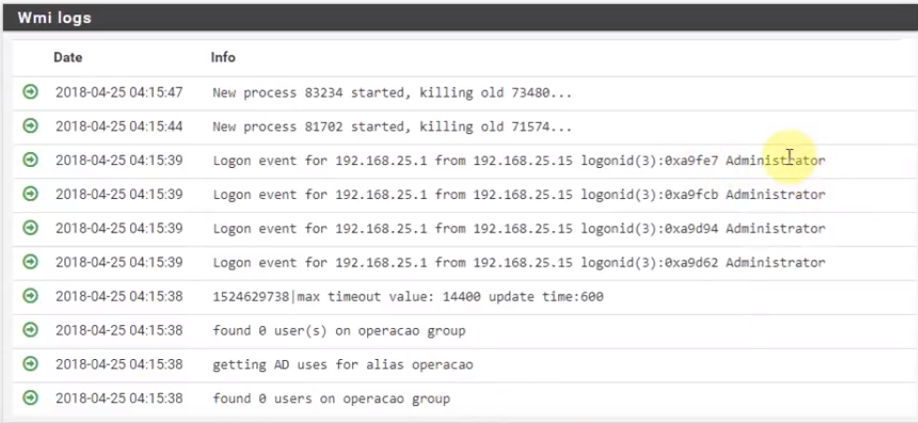

Podemos verificar que já está comunicando com o server e o UserAuth através da aba logs, verificando que nenhum membro de cliente foi encontrado, e que o usuário Administrador já está logado.

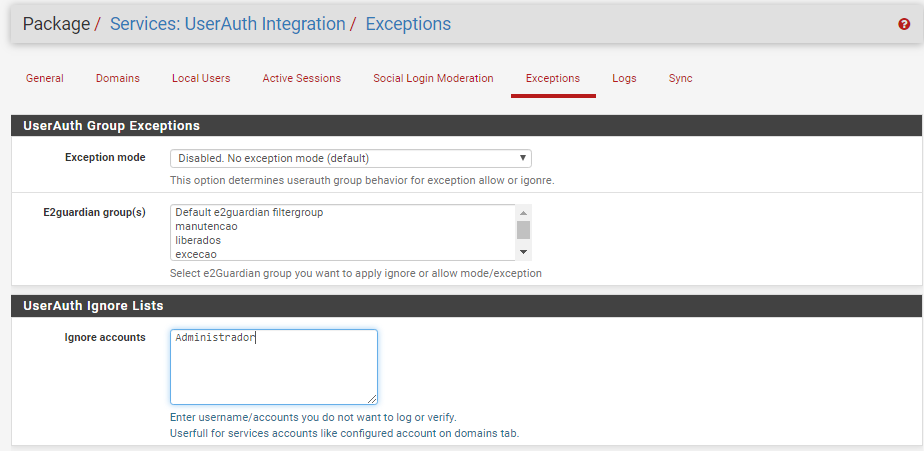

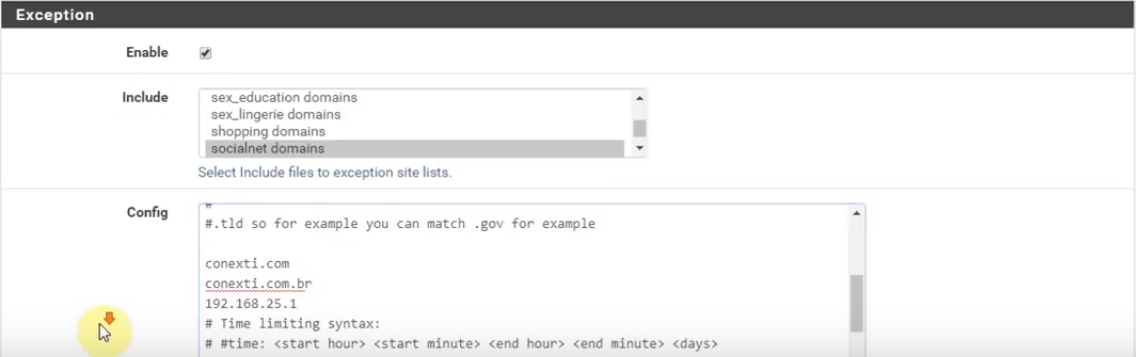

Bloqueando Logs

Como o UserAuth efetuará uma busca no AD a cada 10 minutos, conforme nós configuramos, os logs de acesso do administrador tendem a se repetir, toda vez que a mesma é efetuada, dessa forma, nós podemos bloquear estes logs com a configuração na aba "Exception" adicionando o usuário no campo de "Ignore accounts".

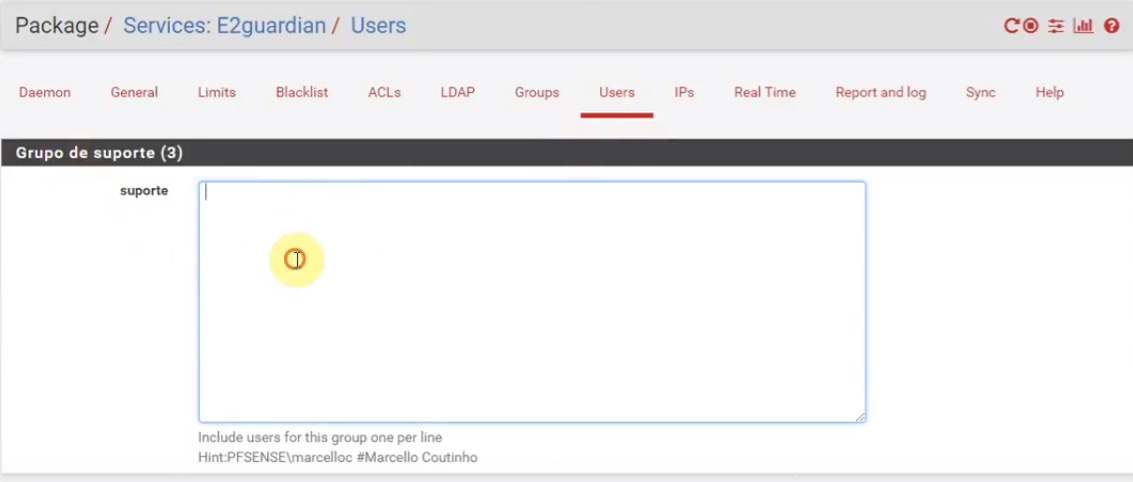

Vamos remover os usuários dos grupos do E2guardian, para não ter problema com o AD.

Grupos dentro do AD

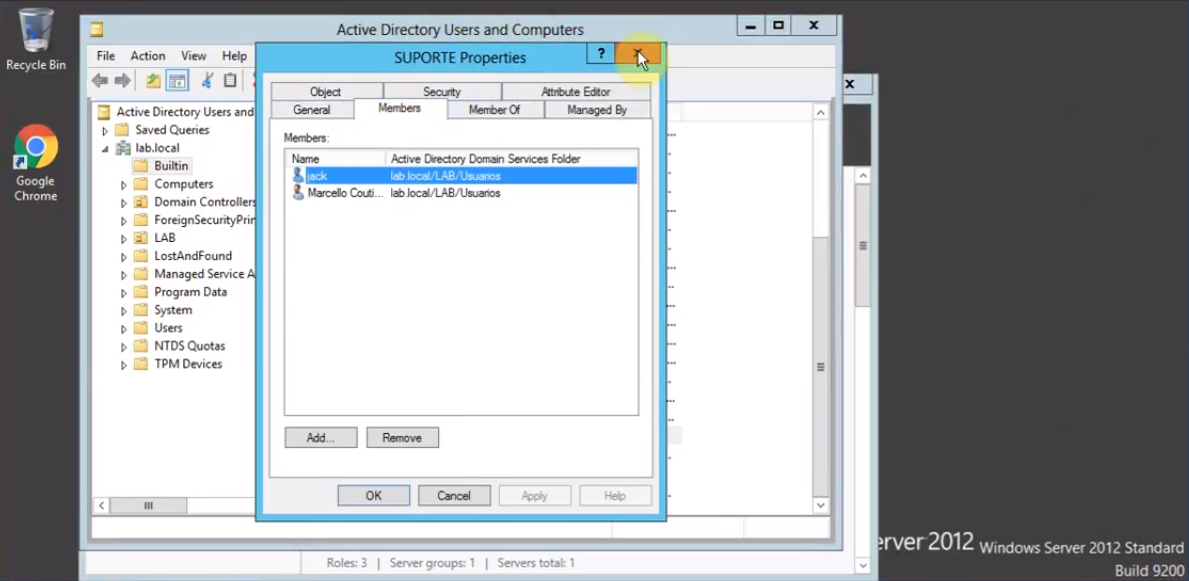

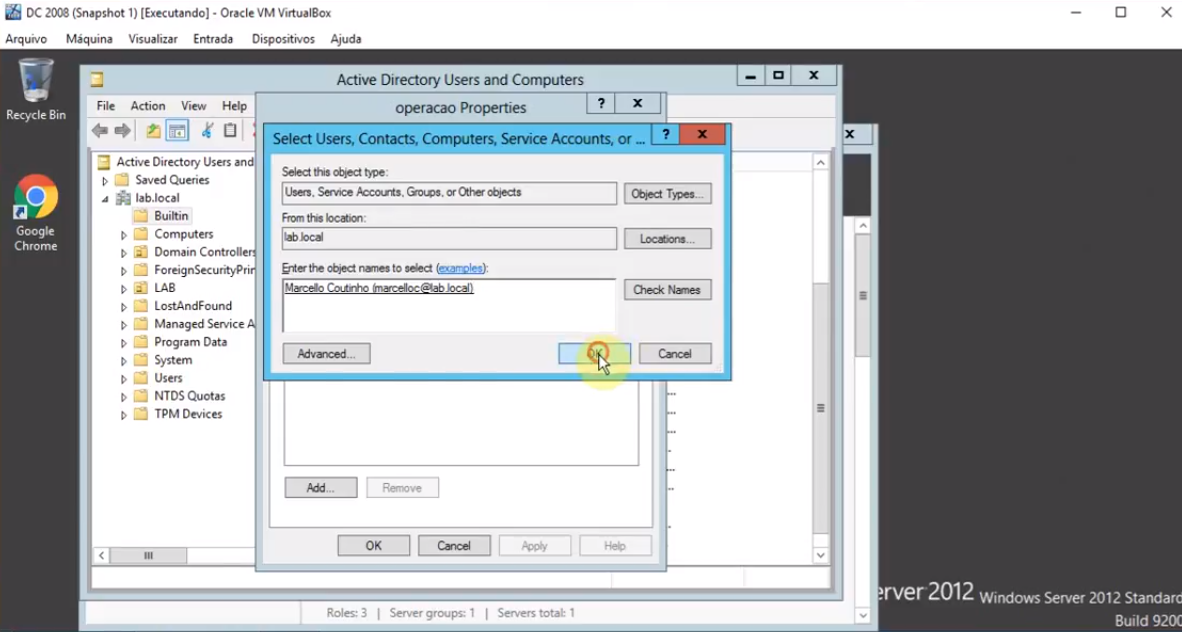

Criamos grupos e usuários dentro do AD.

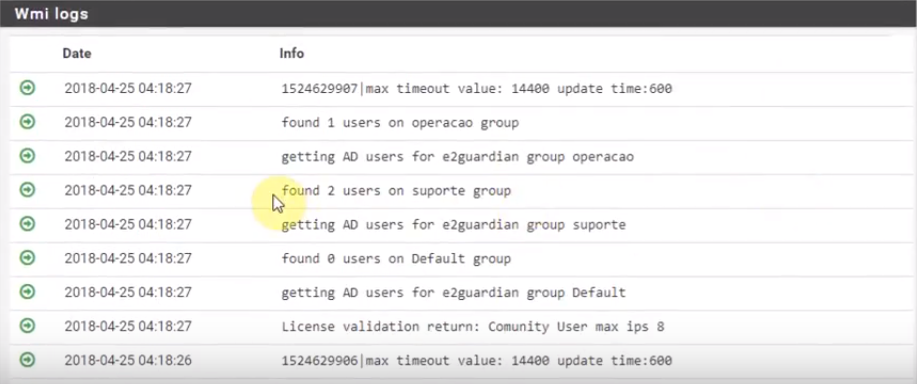

Podemos verificar que os usuários já aparecem como encontrados nos logs do UserAuth.

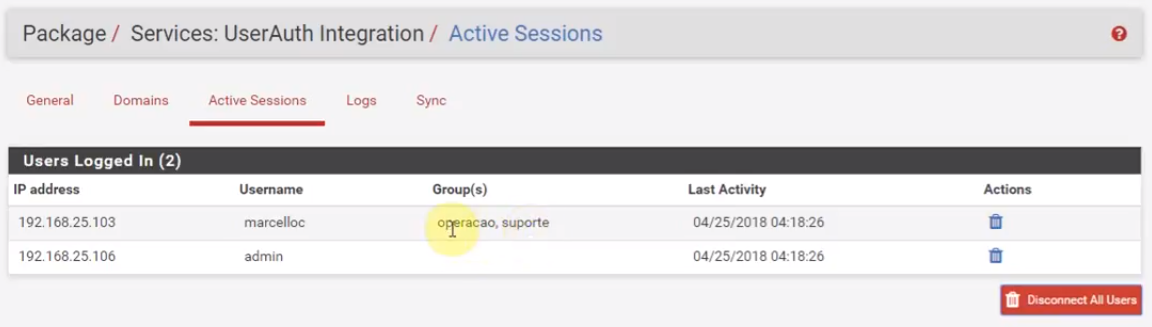

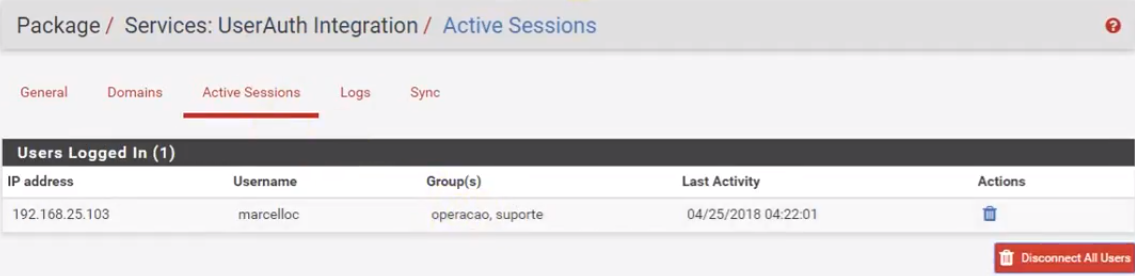

Também na guia Active Session podemos verificar que os usuários já aparecem ativos e que o usuário admin criando anteriormente e o marcelloc estavam ainda ativos, visto que cada sessão dura 4 horas.

Desconectando Usuários

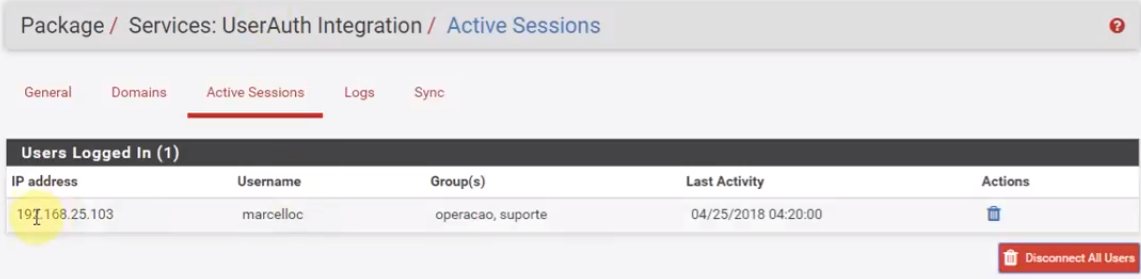

Então vamos forçar a desconexão das sessões.

Fazendo logon dentro do dominio

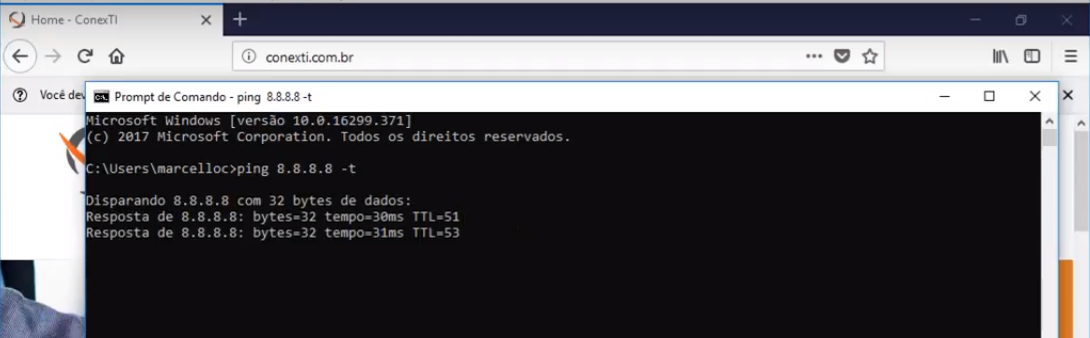

Agora vamos forçar o logon da conta do Marcelloc no domínio.

Podemos verificar que assim que logado, dentro dos logs do UserAuth já aparece as informações de logon.

Também nas sessões ativas ele já trouxe a sessão de Marcelloc como ativa novamente.

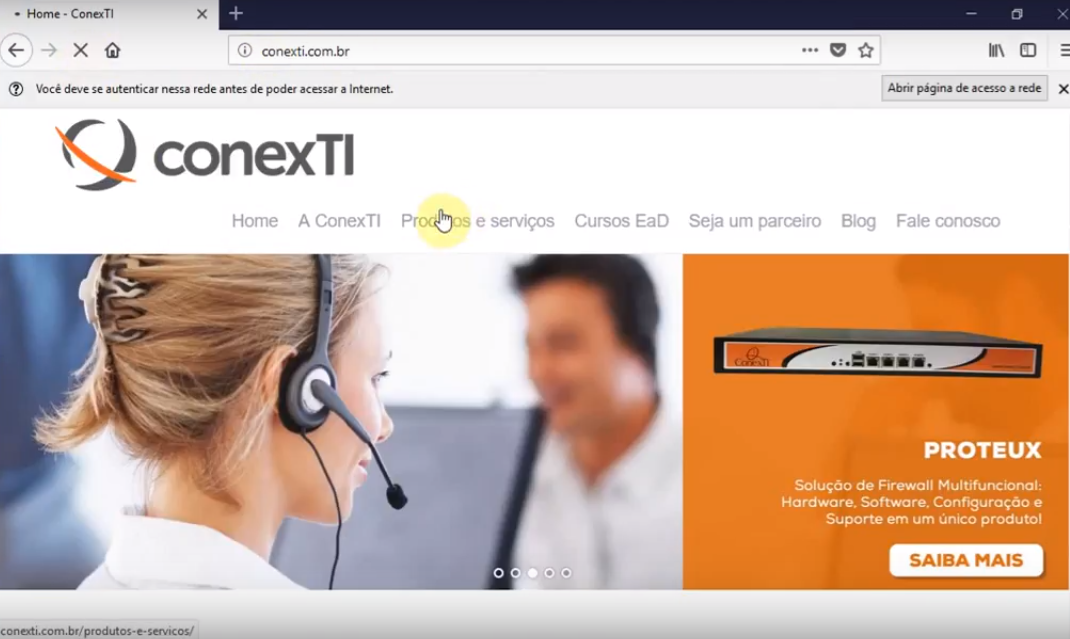

Efetuando o teste de navegação podemos verificar que o mesmo continua navegando.

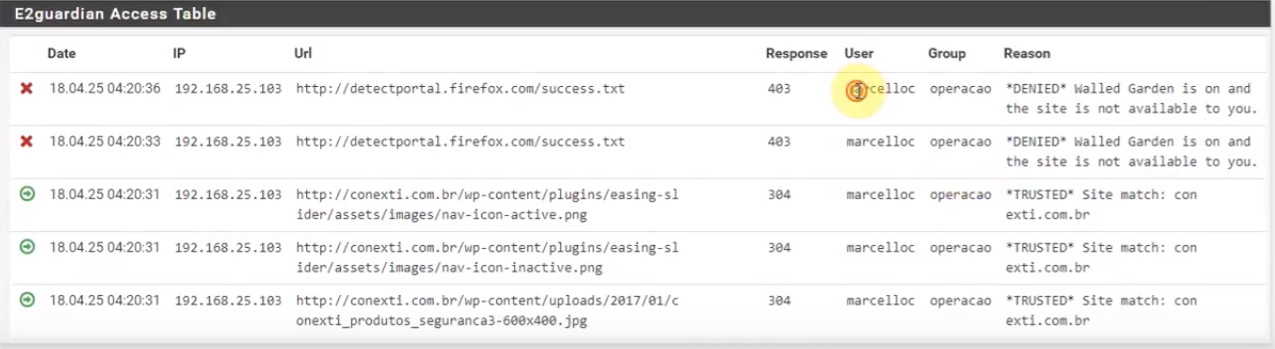

Na tabela de real time do E2Guardian, também podemos verificar que a conta já está sendo utilizada.

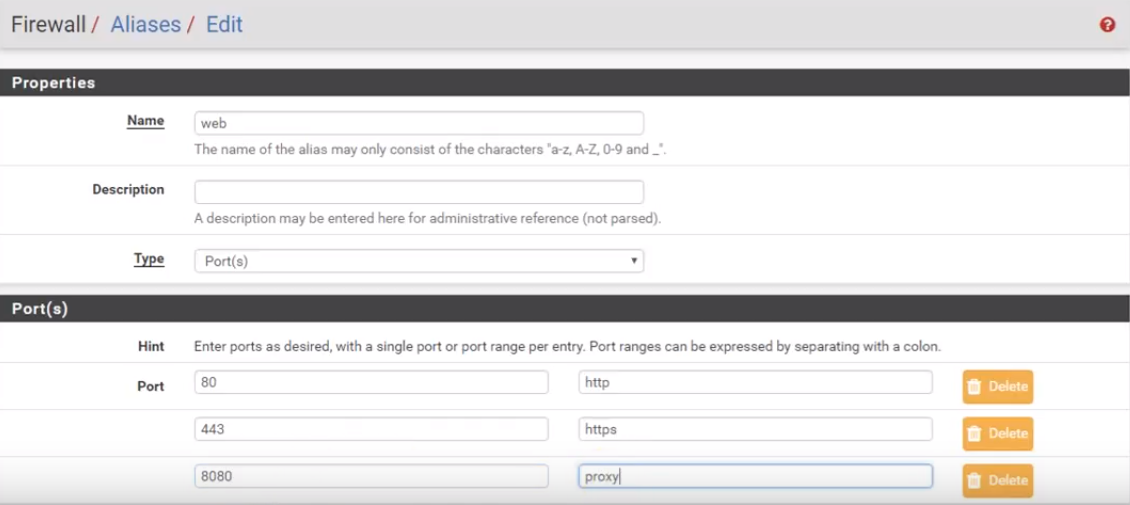

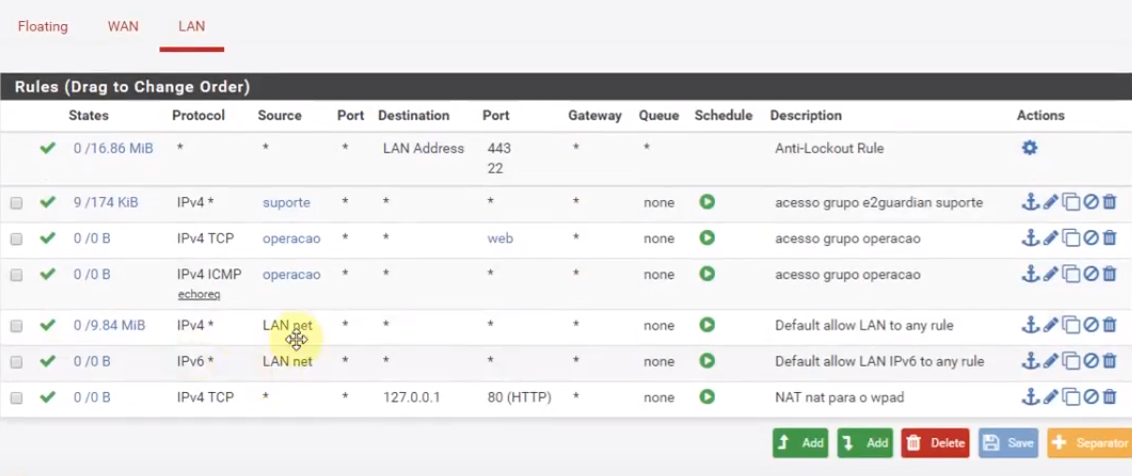

Aplicando aliases

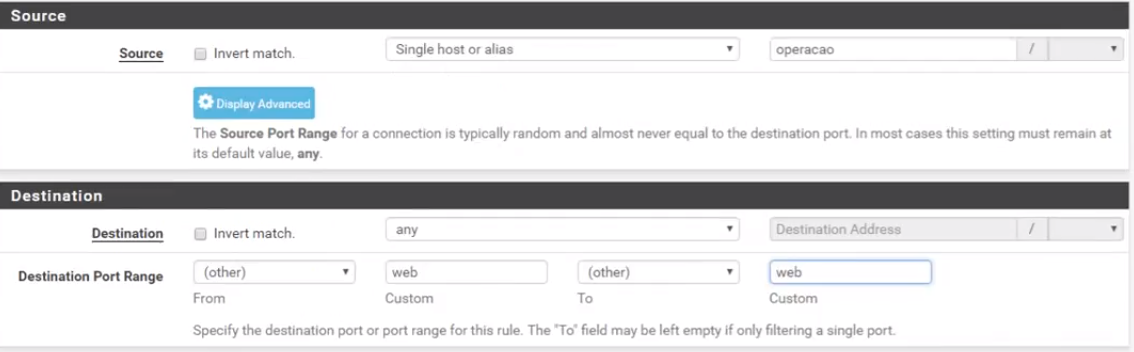

Agora vamos duplicar a regra de acesso para avaliar trafego, antes configuramos um alias de portas para auxiliar.

Duplicamos a regra e configuramos como operação agora, dando acesso somente ao nosso alias web.

E duplicamos a regra novamente, liberando o trafego agora de ICMP, unicamente para verificarmos o trafego.

E então colocamos nossa máquina virtual para pingar e vamos analisar o trafego.

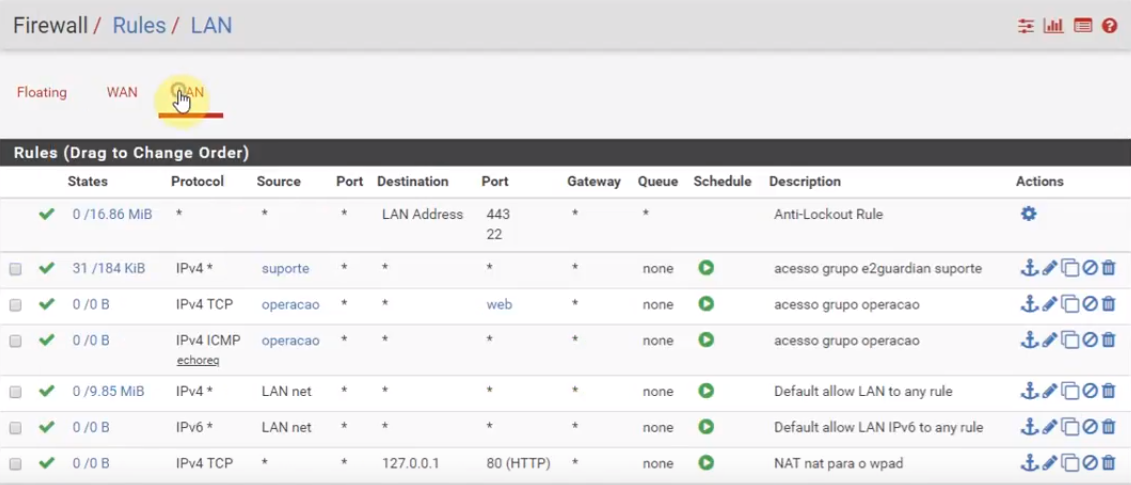

Testando acessos

Como meu perfil do AD está em ambos os grupos, está gerando trafego somente no suporte (por a regra estar por primeiro solicitando a utilização).

Mesmo com a regra liberando a conexão através do grupo suporte, os acessos são concedidos através da ordem de configuração do E2Guardian, validando somente o primeiro grupo configurado, nesse nosso caso o operacao, grupo mais limitado.

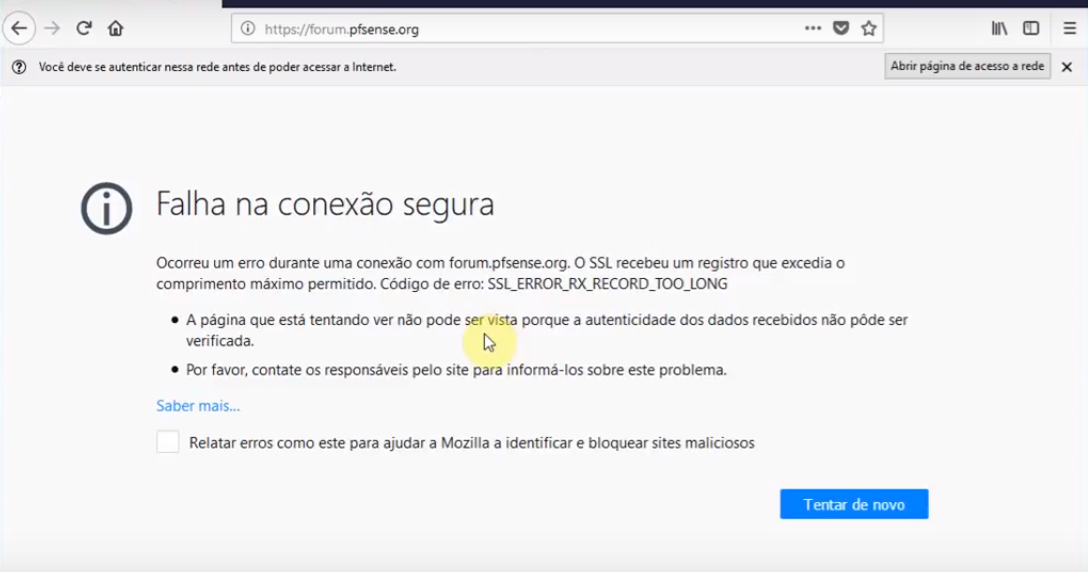

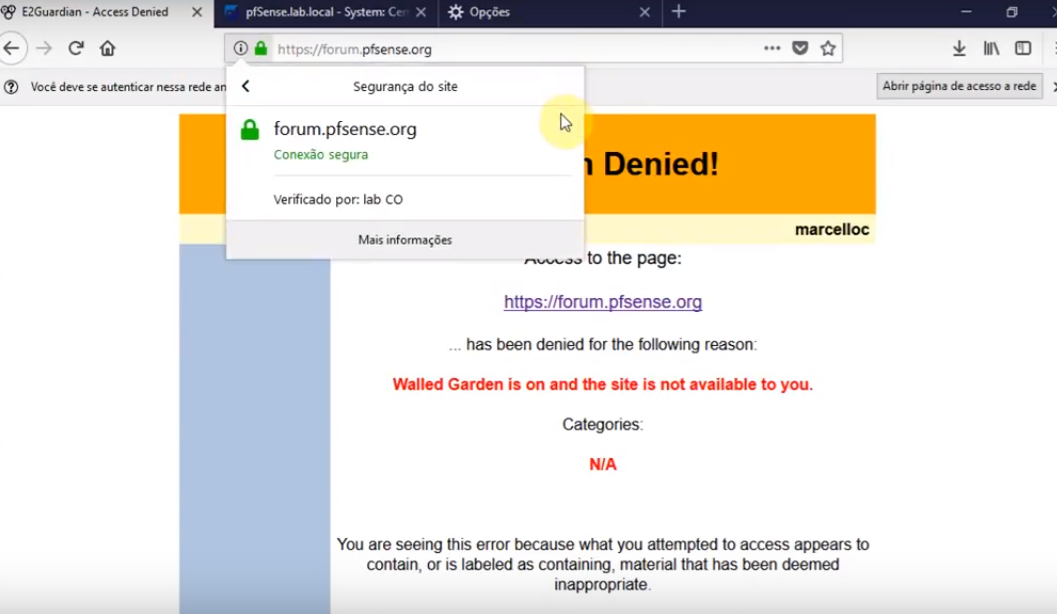

Como os nossos grupos estão sem o filtro de autenticação SSL liberado, verificamos que o site retorna em erro.

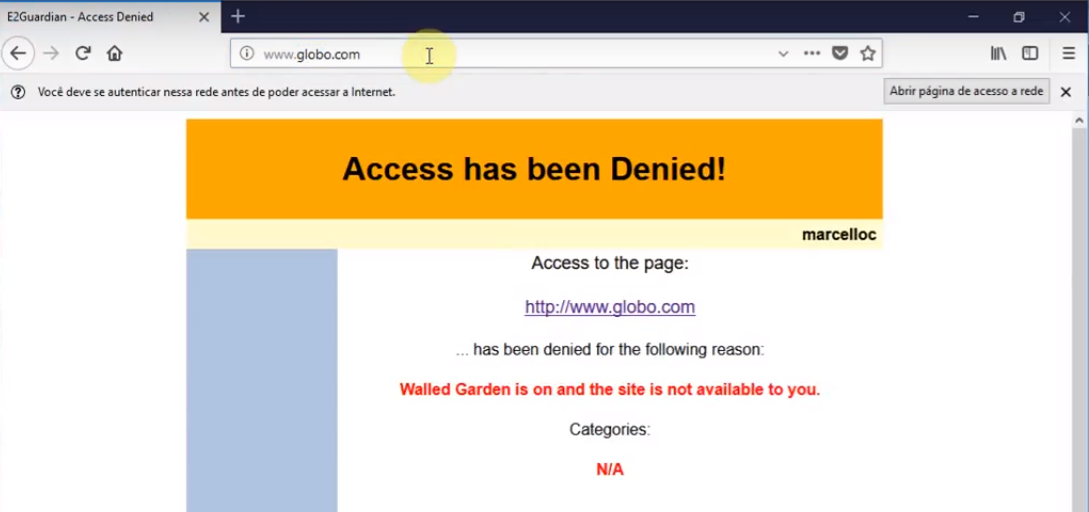

E tentando acessar um site sem certificação SSL, podemos perceber que ele retorna com a tela de bloqueio (por estar reconhecendo o grupo operação).

Ativando interceptação SSL

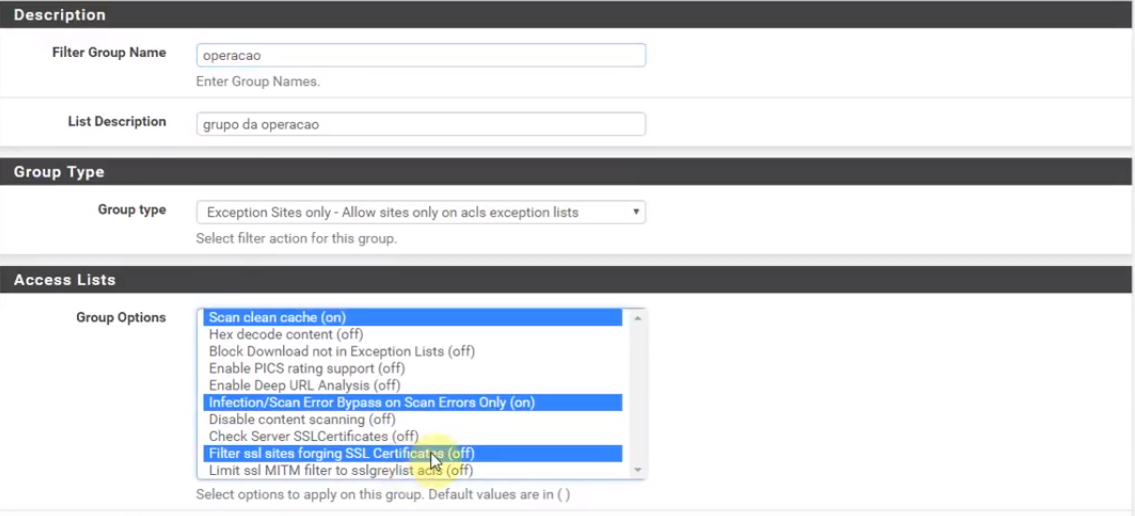

Agora vamos liberar o filtro SSL para o grupo.

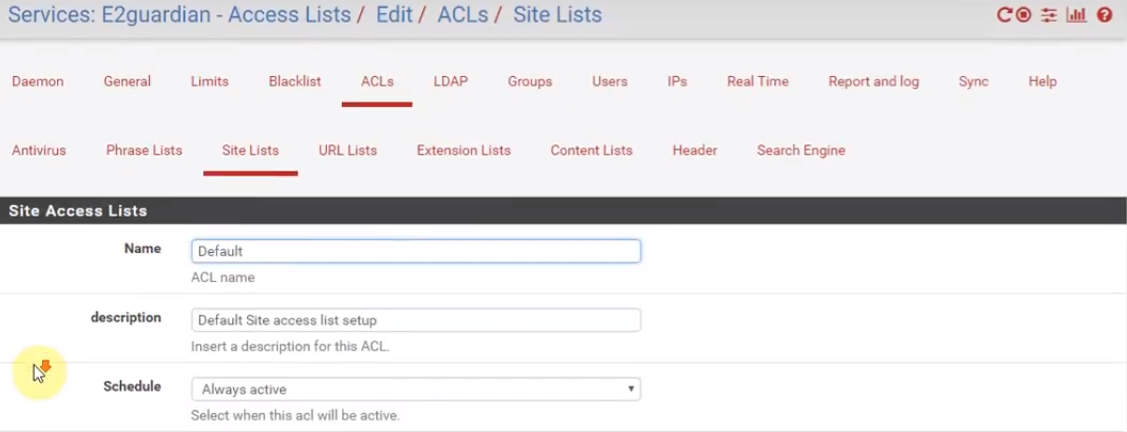

E vamos liberar o acesso aos sites no e2guardian.

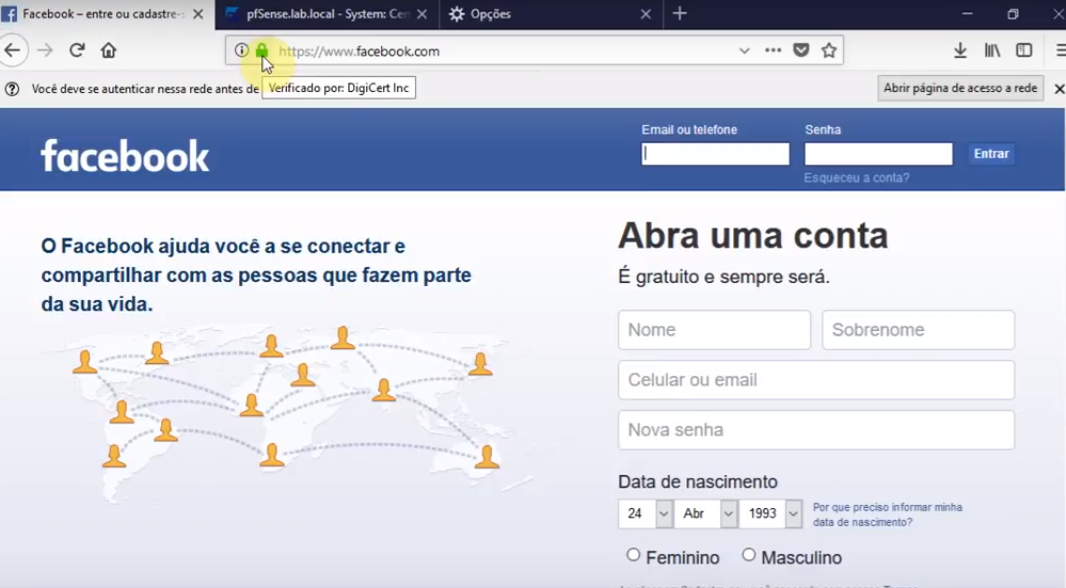

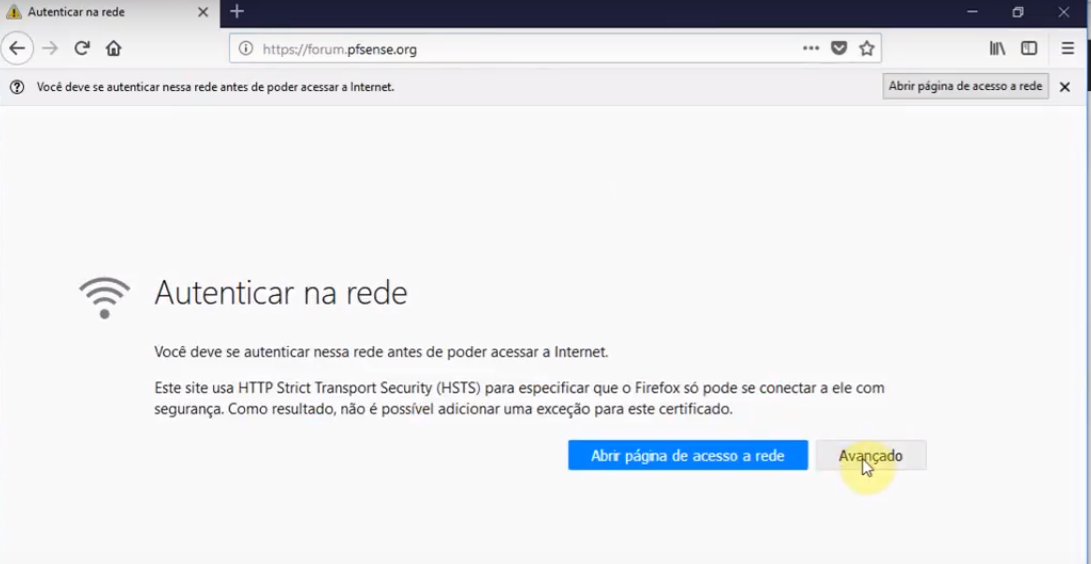

Tentando acessar o site com certificado, ele já solicita a instalação do certificado.

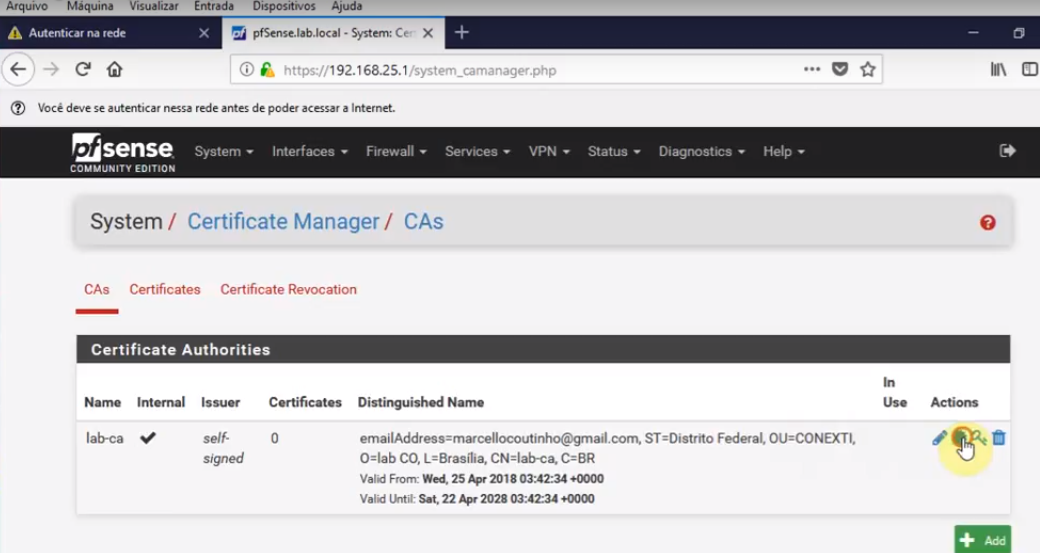

Agora podemos acessar o firewall para efetuar a liberação do certificado, este que podemos acessar agora da própria VM.

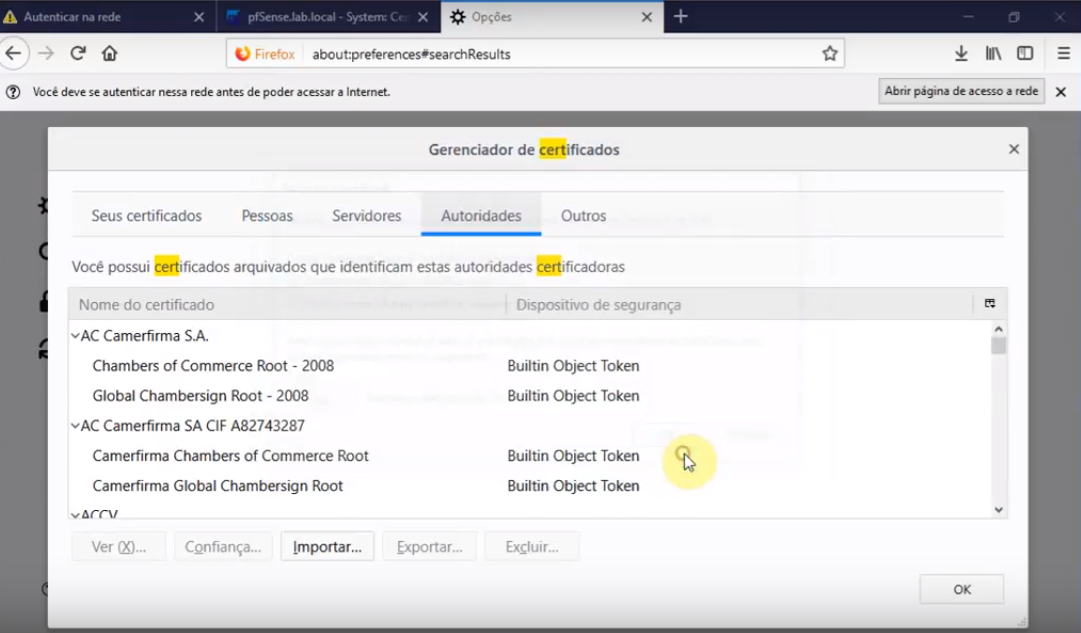

Liberado e baixado o mesmo, podemos importar para o browser.

Agora ele já reconheceu o certificado instalado e está indo para a tela de bloqueio.

Como possuímos somente o site da ConexTI® e as mídias sociais, podemos efetuar o teste, verificando que ele está acessando e gerando o certificado.