Opções Avançadas

Checar informações de certificado dos destinatários

Esta é uma feature avançada do NGRules que verifica os certificados SSL/TLS dos destinatários (servidores na Internet), em conexões HTTPS/SSL, e atualiza dinamicamente as regras com base nas informações encontradas. Você pode definir o comportamento do NGRules quando ele encontra certificados inválidos, auto-assinados e válidos.

Quando o firewall munido do NGRules percebe a tentativa de comunicação SSL/TLS, ele acessa o alvo e verifica o seu certificado. A partir disso, o pacote é capaz de identificar o destino (sua categoria) e alimentar os respectivos aliases.

IMPORTANTE: Este é um recurso atualmente em fase experimental. Eventuais falsos-positivos ou falsos-negativos podem acontecer. Contudo, por se tratar de uma "camada adicional" de checagem, a sua NÃO ATIVAÇÃO não impacta negativamente na funcionalidade do NGRules.

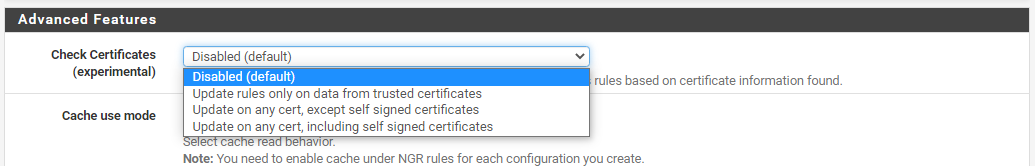

Onde:

- Disabled (default): Recurso de checagem avançada de certificado SSL/TLS desativado

- Update rules only on data from trusted certificates: Atualiza as regras somente com os destinos cujos certificados sejam válidos

- Update on any cert, except self signed certificates: Atualiza as regras com todos os destinos, exceto os que possuem certificados auto-assinados

- Update on any cert, including self signed certificates: Atualiza as regras com todos os destinos (incluindo certificados inválidos ou auto-assinados

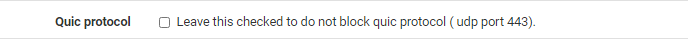

Protocolo Quic

Por padrão, o NGRules já faz o bloqueio do tráfego do protocolo Quic(UDP 80 e 443) de forma automatizada, garantindo assim, que certos serviços respeitem as regras impostas futuramente. Em alguns casos, este comportamento pode não ser desejado, sendo necessário desativar esse bloqueio, para isso basta marcar a caixa correspondente ao campo mencionado abaixo.

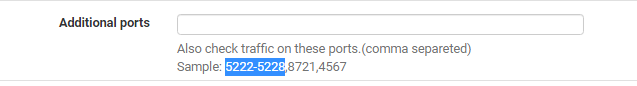

Portas adicionais

Toda a inteligência de descoberta de redes IPs das aplicações e sites na Internet no NGRules está alicerçada sob análise das requisições DNS (além de verificações em nível de certificado digital - SSL e TLS). Em outras palavras, a porta lógica mais importante para que o NGRules faça seu trabalho é a UDP/53 (porta default que não necessita de configuração adicional neste campo).

A opção de listar portas adicionais só deve ser utilizada em casos muito específicos como filtrar conexões do aplicativo WhatsApp, por exemplo. O WhatsApp utiliza tráfego NÃO traduzível por DNS/SSL para envio de mensagens e mídias entre usuários e, portanto, faz-se necessário configurar o NGRules para auditar um intervalo de portas adicionais como: TCP/5222-5228.

IMPORTANTE : Jamais utilize esta opção de forma aleatória como filtrar conexões HTTPS (TCP/443). Isso além de ser INEFICIENTE no trabalho realizado pelo NGRules, potencialmente fará com que seu servidor tenha problemas com o consumo de memória e CPU.

Limpeza de cache

Esta opção, como o próprio nome sugere, executa uma limpeza em todos os arquivos de cache e temporários gerados pelo NGRules. Ela pode ser utilizada sempre que você desejar reiniciar os algoritmos de identificação e registro das redes IPs das aplicações identificadas sem restartar o serviço do NGRules.

CUIDADO : Ao limpar todo o cache do NGRules, você reinicia o processo de descoberta das redes das aplicações na Internet. Isso pode fazer com que seja necessário esperar novamente o tempo mínimo de reconhecimento para obter os resultados desejados em relação aos bloqueios ou liberações executados nas respectivas regras de firewall.